Service en nuage

Cloud Service permet aux périphériques de se connecter à un serveur en nuage, ce qui les rend disponibles de manière sécurisée pour des clients distants.

BSP v1.0.117 ou plus est requis

Conditions préalables

Ce service nécessite un accès externe au serveur pour la configuration du VPN (port par défaut UDP/1194) et pour l'auto-configuration/autres fonctions avancées sur le port TCP 443 (mode Serveur en nuage uniquement), donc veuillez vérifier la configuration et vous assurer qu'aucun pare-feu ne bloque ces ports.

Préparation

Si vous avez besoin que les points d'extrémité derrière votre périphérique de passerelle soient atteints, assurez-vous que le service de routeur est actif et configurez-le comme suit :

- Port WAN (eth0) connecté au réseau principal avec accès Internet (le serveur cloud doit être accessible depuis ce réseau).

- Port LAN (eth1) connecté à un ou plusieurs terminaux (réseau privé nouvellement créé)

Cette fonctionnalité est automatiquement prise en charge lors de l'utilisation d'un serveur en nuage, mais nécessitera une configuration manuelle supplémentaire pour un serveur OpenVPN ordinaire.

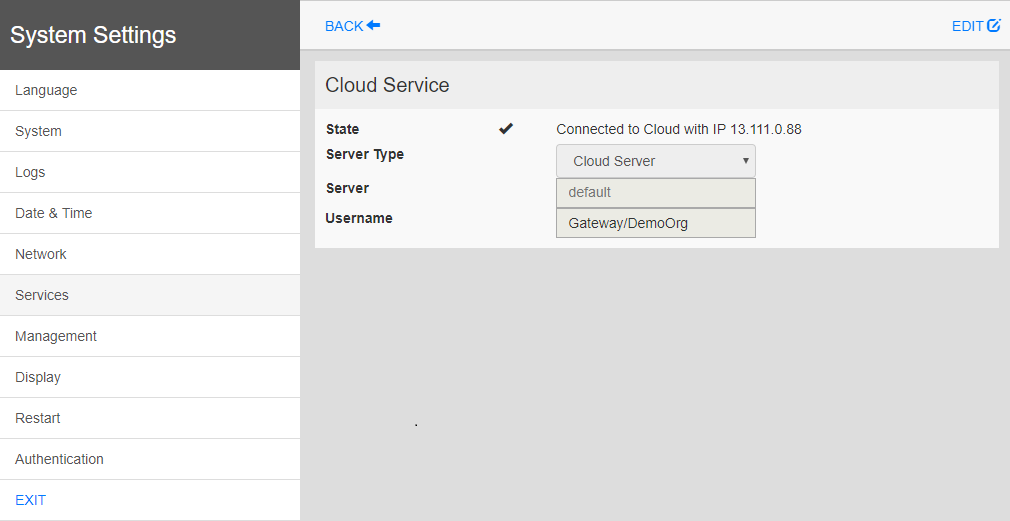

Configuration

Les options de configuration sont disponibles dans le menu Services des Paramètres du Système (elles ne sont visibles qu'une fois le service activé). Deux types de serveurs sont actuellement disponibles :

- Serveur en nuage

- OpenVPN

En cas d'erreur de connectivité, à partir du BSP v1.0.348, le délai pour une tentative ultérieure suit une progression géométrique : à partir de 5 s, la tentative ultérieure a lieu après 2*(temps précédent). Cela signifie 5 s, 10 s, 20 s, 40 s, etc. jusqu'à un délai pour une tentative ultérieure plafonné à 5 minutes. Sur les versions précédentes de BSP, le délai pour une tentative ultérieure était fixé à 5 secondes.

Serveur en nuage

Le Serveur en nuage est une solution de VPN qui permet une connexion transparente des utilisateurs avec des passerelles et des terminaux. Il fournit une infrastructure de gestion complète pour rendre ce processus facile.

La configuration est téléchargée automatiquement à partir du Serveur en nuage, de sorte que les seuls paramètres requis sont Serveur (nom d'hôte ou adresse IP), Nom d'utilisateur et Mot de passe.

OpenVPN

Ce mode utilise une configuration OpenVPN classique pour connecter des périphériques.

Cas A : Fichiers de configuration fournis

Dans les environnements d'accès à distance basés sur un serveur OpenVPN, les administrateurs système fournissent normalement un certain nombre de fichiers de configuration OpenVPN directement aux utilisateurs finaux.

Dans ce cas, la configuration est assez simple puisqu'elle ne nécessite que deux étapes simples :

- parcourez et téléversez N fichiers (ceci devrait inclure au moins un fichier de configuration OpenVPN principal, mais peut aussi inclure des certificats de serveur et/ou de client dans les formats.pem,.p12 ou autres) ; assurez-vous de sélectionner tous les fichiers nécessaires en une seule fois en utilisant la multi-sélection dépendante de la plate-forme ;

- sélectionnez un type d'authentification approprié et insérez les informations d'identification si nécessaire.

Vous avez terminé ! Maintenant appuyez sur Enregistrer, attendez un peu et vous devriez voir un statut de connexion mis à jour.

Cas B : Aucun fichier de configuration fourni

Si aucun fichier de configuration n'a été fourni par votre administrateur système, vous devrez créer vous-même le fichier de configuration OpenVPN.

Échantillon 1 : Identifiant/Mot de passe

Cet exemple utilise :

- authentification basée sur le nom d'utilisateur et le mot de passe.

- Compression LZO et serveur TAP

- s'exécutant sur le port UDP 1194

openvpn.conf

client dev tap proto udp remote testserver.whatever.com 1194 comp-lzo ca cacert.pem auth-user-pass

Ce fichier de configuration ne se rapporte qu'à un seul fichier externe (cacert.pem), donc :

- téléchargez les 2 fichiers à l'aide de l'option Parcourir

- insérez votre nom d'utilisateur et votre mot de passe attribués - notez que l'option auth-user-pass peut également prendre un argument de fichier, de sorte que vous pouvez même insérer un nom d'utilisateur et un mot de passe séparés par une nouvelle ligne dans un nouveau fichier et spécifier son nom ici (non recommandé) ; dans ce cas, vous devriez également sélectionner votre fichier externe lors de la navigation dans les fichiers et choisir la méthode d'authentification None (depuis fichier).

- Sauvegarder et attendre le changement de statut

Échantillon 2 : Certificat brut

Cet exemple utilise :

- une authentification basée sur un certificat X509 simple

- Compression LZO, périphérique TUN, MTU personnalisé et serveur de cryptage AES-128-CBC

- s'exécutant sur le port TCP 1195

openvpn.conf

tls-client dev tun proto tcp tun-mtu 1400 remote testserver.whatever.com 1195 pkcs12 mycert.p12 ca cacert.pem cert client.pem key client.key cipher AES-128-CBC comp-lzo verb 4

Cette configuration concerne 3 fichiers (cacert.pem, client.pem, client.key), donc :

- téléversez le fichier principal openvpn.conf et les fichiers externes (4 au total) à l'aide de l'option Parcourir

- puisque aucun mot de passe n'est requis, choisissez l'authentification None (depuis fichier)

- Sauvegarder et attendre le changement de statut

Échantillon 3 : Certificat PKCS n°12 protégé par mot de passe

Cet exemple utilise :

- authentification basée sur un certificat (PKCS n°12 protégé par mot de passe)

- les mêmes autres paramètres que dans l'Exemple 2

openvpn.conf

[..] pkcs12 mycert.p12

Le paquet PKCS n°12 contient normalement les deux paires de clés de client de certificat CA, de sorte que ce fichier de configuration ne se rapporte qu'à un seul fichier externe (mycert.p12). Par conséquent :

- téléchargez les 2 fichiers à l'aide de l'option Parcourir

- Choisissez l;authentification par Certificat

- insérez le mot de passe qui doit être utilisé pour décrypter le paquet PKCS n°12 contenant votre certificat.

- Sauvegarder et attendre le changement de statut

Échantillon 4 : Authentification à 2 facteurs via le certificat PKCS n°12 protégé par mot de passe + nom d'utilisateur/mot de passe.

Cet exemple utilise :

- authentification par certificat (PKCS n°12 protégé par mot de passe) et nom d'utilisateur/mot de passe

- les mêmes autres paramètres que dans l'Exemple 2

openvpn.conf

[..] pkcs12 mycert.p12 auth-user-pass

téléchargez les 2 fichiers à l'aide de l'option Parcourir

Choisissez l’authentification par Certificat + nom d'utilisateur/mot de passe

insérez Nom d'utilisateur et Mot de passe pour l'authentication PSK

insérez le mot de passe pour PKCS n°12

Sauvegarder et attendre le changement de statut

Liens

Pour plus de détails, veuillez consulter la Documentation d'OpenVPN.